본 게시물은 SSH tunneling을 이용한 Private Subnet RDS 인스턴스 접속(Bastion Host)의 일부이며,

1. VPC 구성 및 Public / Private Subnet 생성(+Internet Gateway, NAT Gateway)

2. Public / Private Subnet 각 인스턴스 생성

3. SSH tunneling을 이용한 Private Subnet RDS 인스턴스 접속

에 대한 내용을 포함하고 있습니다.

1. 전체 구성은 다음과 같습니다.

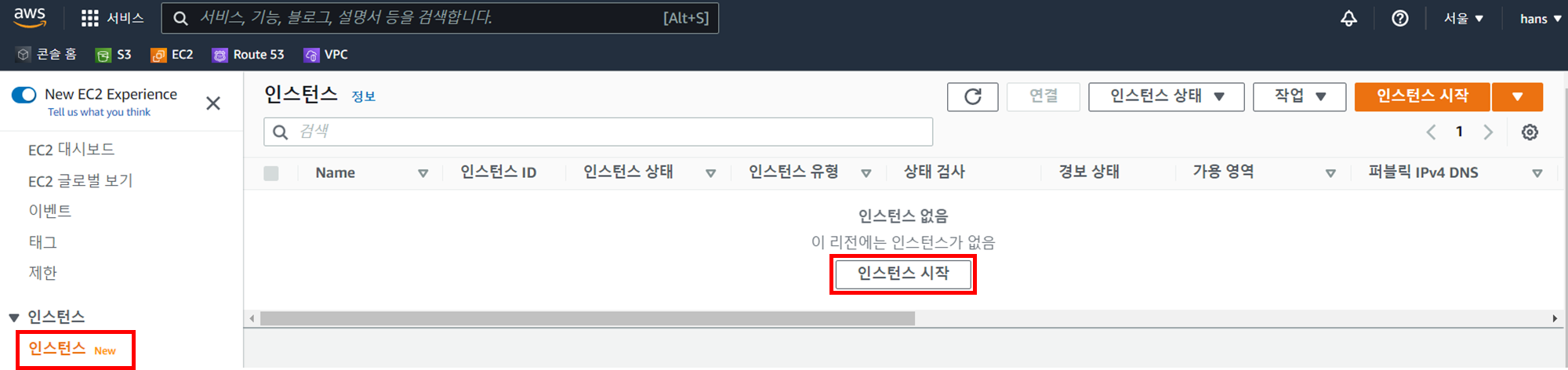

2. 생성한 VPC에 EC2 인스턴스를 생성하기 위해 EC2 탭의 인스턴스 시작을 클릭합니다.

3. 생성할 인스턴스의 OS 이미지는 Amazon Linux 2를 선택했으며,

Subnet은 이전에 생성한 Public Subnet을, 추가로 퍼블릭 IP를 할당하였습니다.

* 인바운드 보안 그룹 규칙은 사용 중인 IP의 22번 포트만 접속을 허용하였습니다.

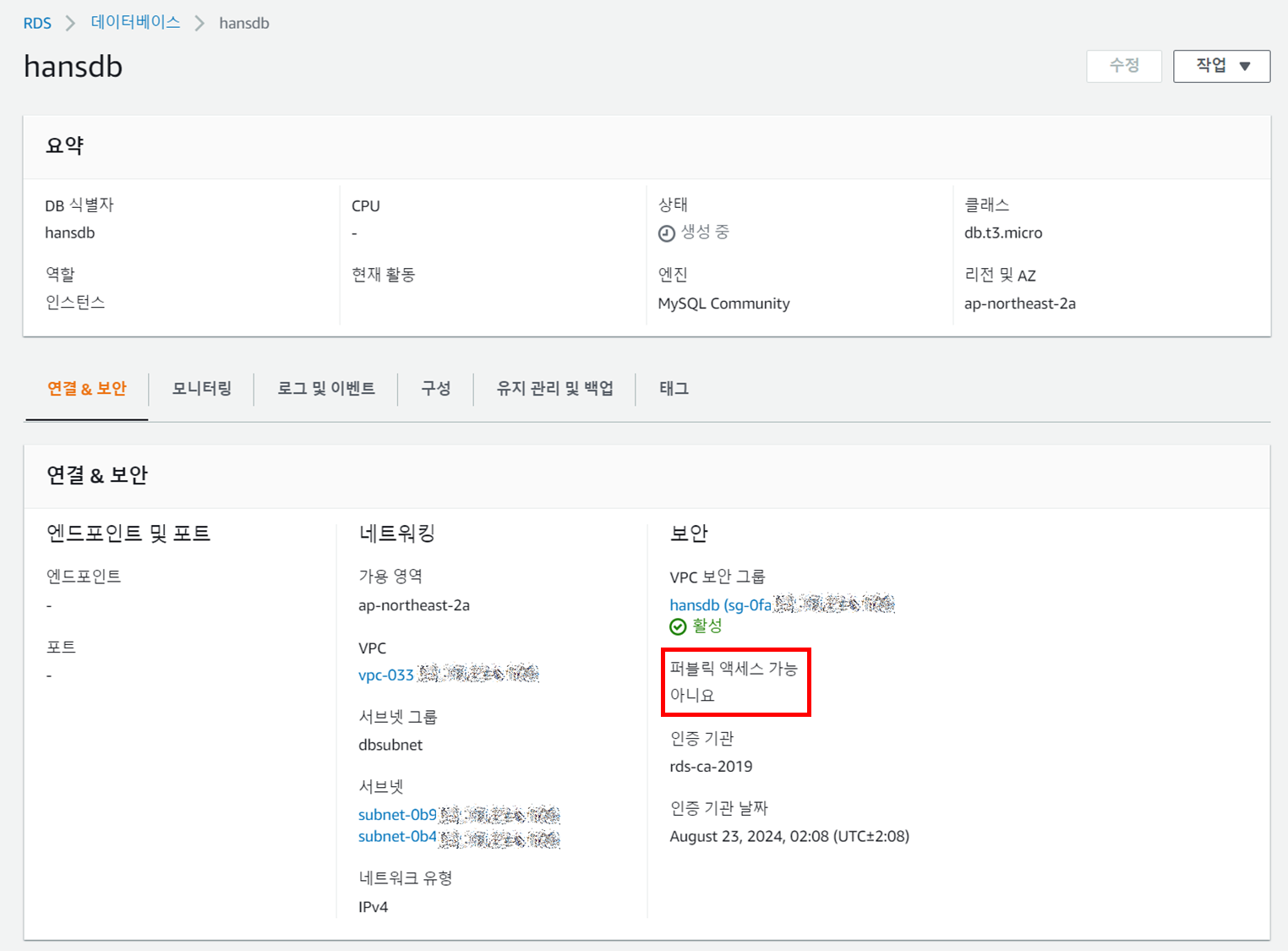

4. RDS 메뉴로 이동하여 데이터베이스 인스턴스를 생성합니다.

엔진 유형은 MySQL을 선택했으며, 서브넷은 Private Subnet으로,

퍼블릭 액세스는 허용하지 않았습니다.

5. Bastion 인스턴스와 DB 인스턴스 생성을 완료했습니다.